Wie funktioniert Cryptojacking?

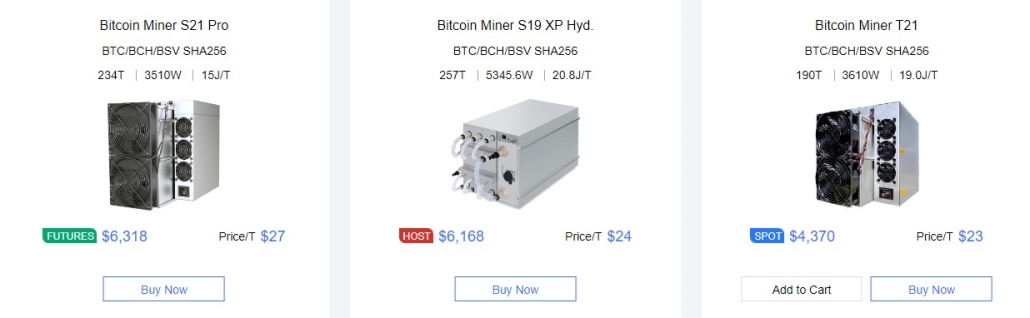

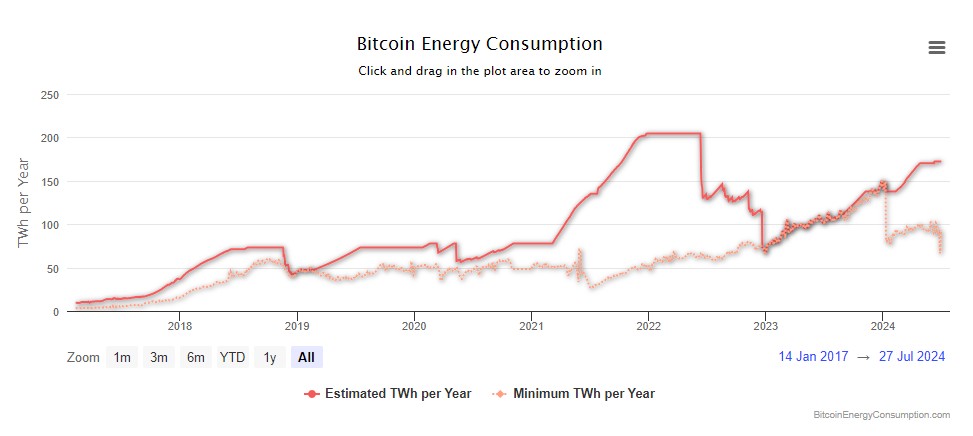

Um Blockchain-Netzwerke am Laufen zu halten, sind erhebliche Ressourcen erforderlich: 1) Rechenleistung. Moderne Miner können beispielsweise zwischen 4.000 und 6.000 US-Dollar kosten.

Beispiele von Cryptojacking

- 2018 installierten Hacker Schadcode auf den Seiten der Los Angeles Times.

- Im Februar 2018 wurde festgestellt, dass Tesla Inc. Opfer von Cryptojacking geworden war.

- 2019 wurden im Microsoft Store Programme gefunden, die Cryptojacking nutzten.

Cryptojacking. Legal?

Nein. Cryptojacking ist, wie bereits erwähnt, in der Regel eine illegale Aktivität, bei der es um unbefugtes Mining von Cryptowährungen geht. Das Mining von Cryptowährungen auf den Geräten der Benutzer kann jedoch einvernehmlich und manchmal sogar vorteilhaft sein. Zum Beispiel: Monetarisierung von Inhalten. Ein Website- (Spiel-)Besucher kann Cryptowährungs-Mining auf seinem Gerät zulassen, wodurch ein beidseitiger Nutzen entsteht: Der Benutzer genießt interessante Inhalte, während der Ersteller die Rechenleistung für das Mining nutzt. Sobald der Benutzer nicht mehr mit den Inhalten interagiert, wird das Mining eingestellt, was die Ersteller dazu ermutigt, attraktive Inhalte zu entwickeln, um Benutzer zu binden. Mining-Software installieren. Dienste wie NiceHash ermöglichen es Benutzern, Software für legales Cryptowährungs-Mining zu installieren.

Sobald der Benutzer jedoch nicht mehr freiwillig zulässt, dass sein Gerät zum Mining verwendet wird, handelt es sich um Cryptojacking.

Wie infiziert Cryptojacking-Code Geräte?

Der Code, der Geräteressourcen kapert, kann auf verschiedene Weise eingeführt werden: Webbrowser. Schädliche Skripte können in Websites eingebettet werden. Wenn ein Benutzer eine solche Site besucht, wird das Skript ausgeführt und verwendet die Ressourcen des Geräts für verstecktes Cryptowährungs-Mining. Downloads. Benutzer können versehentlich Schadsoftware herunterladen und installieren, die als legitime Anwendungen oder Dateien getarnt ist. Dies kann durch Phishing-Angriffe oder Downloads aus nicht vertrauenswürdigen Quellen geschehen. Mobile Apps. Hacker können mobile Anwendungen erstellen oder ändern, die nach der Installation auf einem Gerät mit dem Mining von Cryptowährungen beginnen. Solche Apps können sogar in offiziellen Stores erscheinen, obwohl dies aufgrund von Bemühungen, sie zu entfernen, seltener vorkommt. Benutzer bemerken normalerweise einen Leistungsabfall oder eine Verzögerung ihrer Geräte. Hacker sind sich dessen jedoch bewusst und konfigurieren ihre Skripte häufig so, dass sie Cryptowährungen nur dann schürfen, wenn der Gerätebesitzer das Gerät nicht aktiv verwendet.Cryptojacking Bedrohungen:

Geräteverschleiß. Dauerhaft hohe Belastung und Überhitzung können die Lebensdauer eines Geräts verkürzen. Höhere Energierechnungen. Erhöhter Energieverbrauch führt zu höheren Stromkosten. Leistungsprobleme. Infizierte Geräte arbeiten langsamer. Datensicherheitsrisiken. Malware kann Hackern Zugriff auf Ihre persönlichen Daten verschaffen.Anzeichen dafür, dass Ihr Gerät infiziert ist:

- Spürbarer Leistungsabfall;

- Überhitzung des Geräts;

- Einfrieren aufgrund mangelnder Rechenleistung.

- Unerwartet hohe Stromrechnungen oder schnelle Entladung des Telefonakkus.

So schützen Sie sich vor Cryptojacking

Um sich vor Cryptojacking zu schützen:- Verwenden Sie Antivirensoftware. Aktualisieren Sie Ihr Betriebssystem und Ihre Anwendungen regelmäßig, um Schwachstellen zu beheben.

- Erwägen Sie, Skripte und Anzeigen in Ihrem Browser zu blockieren. Installieren Sie Browsererweiterungen wie NoScript, MinerBlock oder Werbeblocker, um bösartige Skripte und Anzeigen zu verhindern, die häufig für Cryptojacking verwendet werden.

- Seien Sie bei Downloads und Apps vorsichtig. Laden Sie nur Software und Dateien von offiziellen und vertrauenswürdigen Quellen herunter. Überprüfen Sie die von mobilen Apps angeforderten Berechtigungen, lesen Sie Benutzerbewertungen und vermeiden Sie die Installation unnötiger Apps.

Schlussfolgerungen:

Cryptojacking wird durch drei Hauptfaktoren ermöglicht:- Der Einfallsreichtum und die Entschlossenheit von Hackern, die Computerressourcen anderer Leute auszunutzen.

- Der steigende Wert von Kryptowährungen, der das Mining potenziell profitabel macht.

- Die Nachlässigkeit und Unaufmerksamkeit der Benutzer.

- DOM Levels, market profiles, und andere Indikatoren,

- ATAS Smart DOM, ATAS Smart Tape;

- Market Replay trader simulator;

- benutzerdefinierte Zeitrahmen, flexible Einstellungen und vieles mehr.

Sobald Sie die Plattform installieren, erhalten Sie automatisch die kostenlosen START-Lizenz, die den Handel mit Kryptowährungen und grundlegende Funktionen beinhaltet. Sie können diese Lizenz so lange nutzen, wie Sie möchten, bevor Sie sich für ein Upgrade auf eine fortgeschrittene Lizenz für zusätzliche ATAS-Tools entscheiden. Sie können auch jederzeit die kostenlose Testversion aktivieren, mit der Sie 14 Tage lang vollen Zugriff auf alle Funktionen der Plattform haben. Diese Testversion ermöglicht es Ihnen, die Vorteile der höherwertigen Lizenzen zu erkunden und eine fundierte Kaufentscheidung zu treffen.

Verpassen Sie nicht den nächsten Artikel in unserem Blog. Abonnieren Sie unseren YouTube channel, Folgen Sie uns auf Facebook, Instagram oder Telegram, wo wir die neuesten ATAS-Nachrichten veröffentlichen. In der Telegram-Gruppe @ATAS_Discussions können Sie sich mit anderen Händlern austauschen und deren Rat einholen.Die Informationen in diesem Artikel sind nicht als Aufforderung zur Investition oder zum Kauf/Verkauf von Vermögenswerten an der Börse zu verstehen. Alle Situationen, die in diesem Artikel besprochen werden, dienen ausschließlich dem Zweck, sich mit der Funktionalität und den Vorteilen von ATAS vertraut zu machen.