Cómo funciona el cryptojacking

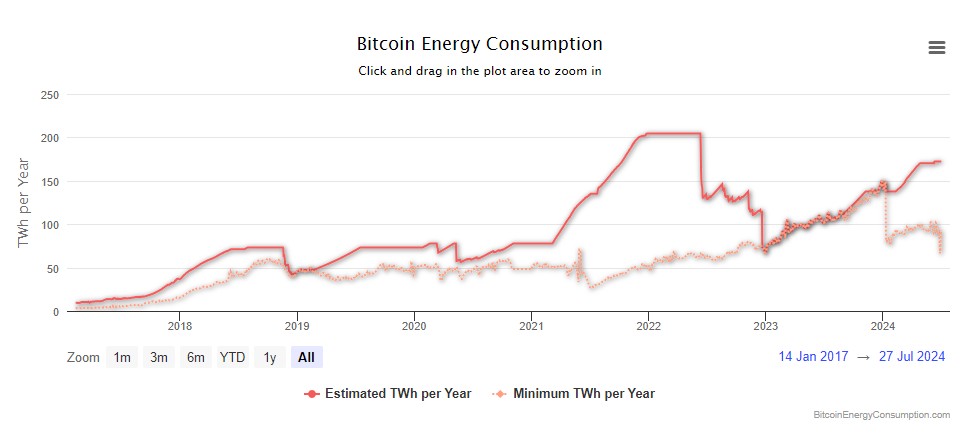

Las redes blockchain necesitan recursos para funcionar: 1) Potencia informática. Por ejemplo, el coste de los mineros modernos es de aproximadamente 4.000-6.000 dólares.

A medida que las criptomonedas se hicieron populares, creció el interés por el tema del cryptojacking.

Para un atacante, la escala es importante en este tema. Instalar código malicioso en un ordenador promedio con una tarjeta gráfica integrada no será rentable, pero infectar un gran número de dispositivos compensará el esfuerzo invertido gracias a la criptomoneda generada.

Ejemplos de cryptojacking

- En 2018, los atacantes instalaron código malicioso en las páginas de Los Angeles Times.

- En febrero de 2018, se descubrió que Tesla Inc. fue víctima de cryptojacking.

- En 2019, se encontraron programas que utilizaban cryptojacking en la Microsoft Store.

Cryptojacking. ¿Es legal?

No. Por lo general, el cryptojacking es un ingreso ilegal, debido a la minería no autorizada de criptodivisas, como detallamos anteriormente. No obstante, el minado de criptodivisas en los dispositivos de los usuarios puede ser voluntario, y en ocasiones puede ser beneficioso Por ejemplo:- Monetización de contenidos. Un visitante de un sitio web (juego) permite la minería de criptomonedas en su dispositivo, proporcionando un beneficio mutuo: el usuario obtiene un contenido interesante, y el creador utiliza potencia informática para la minería. Una vez que se termina de utilizar el contenido, la minería se detiene, lo que incentiva al creador a desarrollar contenidos atractivos para retener a los usuarios.

- Instalación de software de minería. Un ejemplo sería el servicio NiceHash, que permite a los usuarios instalar software para la minería legal de criptomonedas.

Sin embargo, una vez que un usuario deja de permitir voluntariamente que su dispositivo se utilice para la minería, comienza el cryptojacking.

¿Cómo llega el código de cryptojacking a los dispositivos?

El código que secuestra los recursos de un dispositivo puede llegar de varias maneras:- Navegadores web. Se pueden inyectar scripts maliciosos en los sitios web. Cuando un usuario visita un sitio de este tipo, el script se ejecuta y utiliza los recursos del dispositivo para minar criptomoneda de forma encubierta.

- Descargas. Un usuario puede descargar e instalar accidentalmente malware disfrazado de aplicación o archivo legal. Esto puede ocurrir mediante phishing o descargas de fuentes poco fiables.

- Aplicaciones móviles. Los atacantes pueden crear o modificar aplicaciones móviles que, cuando se instalan, empiezan a utilizar los recursos del dispositivo para minar criptomoneda. Estas aplicaciones pueden aparecer incluso en tiendas oficiales, aunque esto ocurre con menos frecuencia debido a los esfuerzos por eliminarlas.

Amenazas de cryptojacking:

- Desgaste del dispositivo. Una carga elevada constante y el sobrecalentamiento pueden acortar la vida de un dispositivo.

- Facturas de energía. El aumento del consumo de energía conduce a facturas de energía más altas.

- Disminución del rendimiento. Un dispositivo infectado funciona más lento.

- Seguridad de los datos. El malware puede dar a los atacantes acceso a sus datos personales.

Señales de que su dispositivo está infectado:

- Una disminución notable del rendimiento;

- Sobrecalentamiento del dispositivo;

- Congelaciones por falta de potencia informática disponible;

- Aumento inesperado de la factura de energía o descarga rápida del teléfono.

¿Cómo evitar ser una víctima?

Para protegerse del cryptojacking: ✓ Utilice software antivirus. Además, actualice regularmente su sistema operativo y todas las aplicaciones para encontrar y corregir vulnerabilidades. ✓ Considere la posibilidad de bloquear los scripts y los anuncios del navegador. Instale extensiones del navegador como NoScript, MinerBlock o bloqueadores de anuncios que impidan la ejecución de scripts y anuncios maliciosos utilizados a menudo para el cryptojacking. ✓ Tenga cuidado con las descargas y las aplicaciones. Descargue software y archivos sólo de fuentes oficiales y verificadas. Compruebe los permisos solicitados por las aplicaciones móviles, revise las opiniones de los usuarios y no instale aplicaciones innecesarias.Conclusiones

El cryptojacking es posible gracias a tres factores:- El ingenio y el deseo de los atacantes de apoderarse de los recursos informáticos de dispositivos ajenos.

- El aumento del valor de las criptodivisas, atraídas por el beneficio potencial de la minería.

- La falta de atención y el descuido de los usuarios.

- DOM Levels, perfiles de mercado y otros indicadores;

- ATAS Smart DOM, ATAS Smart Tape;

- entrenador para traders Market Replay;

- marcos temporales arbitrarios, ajustes flexibles y mucho más.

La información presentada en este artículo no es un llamamiento a invertir o comprar/vender algún activo en la bolsa de valores. Todas las situaciones consideradas en el artículo están escritas para familiarizarse con la funcionalidad y las ventajas de la plataforma ATAS.